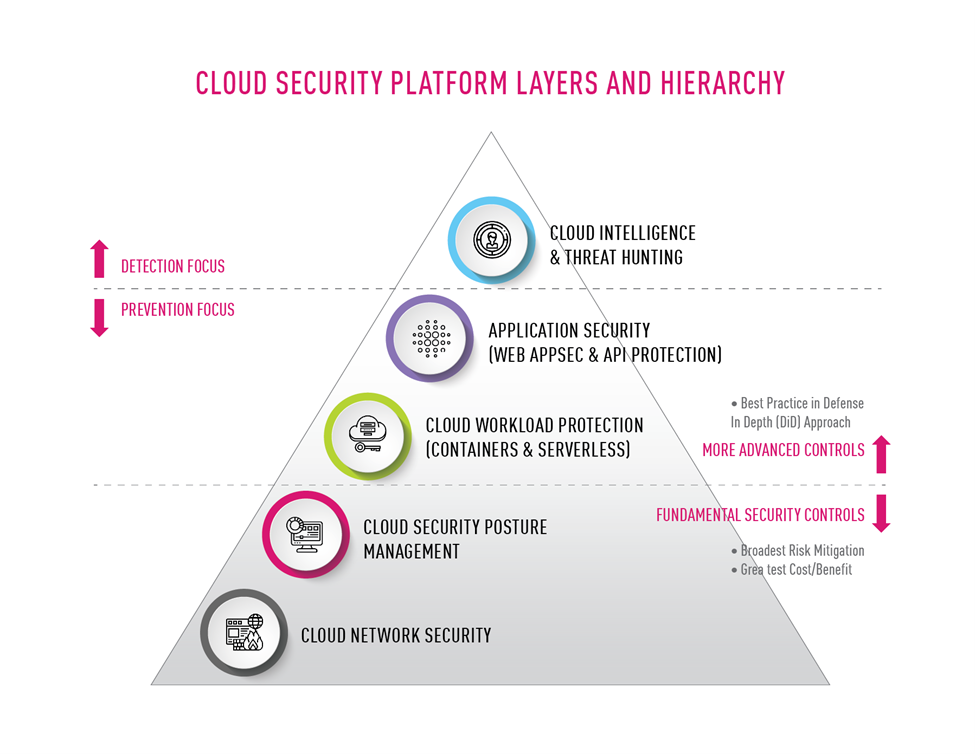

À medida que as organizações aumentam a sua presença em plataformas cloud, a segurança destes recursos torna-se, naturalmente, um ponto cada vez mais crítico. Em 2020, em 650 profissionais de cibersegurança, 75% mostrava-se muito ou extremamente preocupado com a segurança cloud. Abaixo, podemos ver o tipo de plataforma unificada e multicamadas que as organizações devem ter em funcionamento de forma a proteger as suas implementações e garantir uma postura robusta de segurança.

Figura 1: as Múltiplas Camadas de uma Plataforma de Segurança Nativa Unificada

É sempre importante lembrar que a segurança cloud ocorre num contexto de um modelo de responsabilidade partilhada. Ao nível da infraestrutura (IaaS), os fornecedores de um serviço cloud são responsáveis por proteger os seus recursos de armazenamento de dados e computação de rede, enquanto aos utilizadores cabe a proteção dos dados, aplicações e quaisquer outros ativos que depositam na infraestrutura. As ferramentas e serviços oferecidos pelos fornecedores de cloud para ajudar os utilizadores a assegurar a sua parte do modelo de responsabilidade partilhada são elementos importantes de qualquer solução de segurança de rede que se baseie na cloud. Contudo, um fornecedor de um serviço cloud não é especialista em segurança; estas ferramentas e serviços devem ser complementados com soluções de parceiros, de forma a alcançar segurança de rede de nível empresarial.

Como sugere a figura 1, uma das camadas essenciais é a segurança de rede em cloud, onde as organizações devem implementar Gateways de segurança virtuais para garantir prevenção avançada contra ameaças, inspeção de tráfego e microsegmentação. Tais soluções utilizam tecnologias de segurança em múltiplas camadas incluindo Firewall, IPS, Controlo de aplicações, DLP e outras.

Passemos então ao que interessa. Que aspetos devem as empresas considerar aquando da escolha da sua plataforma de segurança de rede? Como podemos garantir que as soluções que escolhemos estão munidas das capacidades de que a nossa organização precisa para o seu sucesso e segurança?

- Prevenção Avançada contra Ameaças e Segurança em profundidade: A mera deteção de ameaças já não é suficiente para proteger os ativos da cloud de forma eficiente no atual panorama de ciber(in)segurança. É preciso contar com prevenção multicamadas, em tempo-real, para ameaças conhecidas e desconhecidas (as chamadas zero-day). Funcionalidades como a inspeção de tráfego, threat intelligence e a prática de “sandboxing” para isolar tráfego suspeito até ser validado ou bloqueado, são decisivas e devem aplicar-se quer ao tráfego Norte-Sul (entrada/saída), como ao Este-Oeste (lateral).

- Borderless: Transparência e consistência em todos os ambientes é extremamente importante, sejam eles públicos, privados ou on-prem. Uma interface de gestão unificada com controlos centralizados deve estar incluída.

- Inspeção de Tráfego e Controlo minucioso: Procure por capacidades de firewall de futura geração (NGFW), como a inspeção de tráfego que vá além da deteção básica e a análise profunda que garanta que o tráfego corresponde aos propósitos dos pórticos permitidos, bem como a filtragem avançada baseada em endereços URL, e controlos não só ao nível do pórtico, como também das aplicações.

- Automação: Para corresponder à velocidade e escalabilidade do DevOps, a solução deve suportar altos níveis de automação, incluído controlos programáticos de Gateways de segurança, integração contínua com processos CI/CD, fluxos de trabalho automatizados de resposta a ameaças e respetiva resolução, e atualizações dinâmicas de políticas que não requeiram intervenção humana.

- Integração e Utilização Acessível: A solução deve corresponder às configurações de gestão da sua organização, incluindo o apoio às infraestruturas, como as implementações de código. Adicionalmente, a solução tem de estar profundamente integrada com os serviços do fornecedor de cloud. Em geral, o objetivo é agilizar as operações e promover uma utilização fácil que minimize o número de soluções de segurança que têm de ser implementadas e geridas separadamente.

- Visibilidade: Os painéis de controlo, registos e relatórios da solução devem proporcionar uma visibilidade de ponta a ponta e acionável dos eventos à medida que estes acontecem. Por exemplo, os registos e relatórios devem utilizar nomes de cloud fáceis de analisar, em vez de endereços IP obscuros. Esta visibilidade é também importante para uma melhor análise forense, caso ocorra uma fuga de informação.

- Acesso remoto seguro e escalável: A solução deve assegurar o acesso remoto ao ambiente cloud da empresa com características tais como autenticação multifator, verificação da conformidade do endpoint, e encriptação de dados em trânsito. O acesso remoto deve também ser capaz de escalar rapidamente para que, durante períodos de perturbação como a pandemia COVID-19, qualquer número de empregados remotos possa trabalhar de forma produtiva mas segura.

- Gestão de segurança adaptável ao contexto: A solução de segurança de rede em cloud deve ser capaz de agregar e correlacionar informação em todo o ambiente – clouds públicas e privadas, bem como em redes on-prem – por forma a que as políticas de segurança possam ser, simultaneamente, adaptáveis ao contexto e consistentes. As alterações às configurações da rede, do ativo ou do grupo de segurança devem refletir-se automaticamente nas suas políticas de segurança relevantes.

- Apoio prestado pelo fornecedor e reconhecimento do setor: olhe atentamente para o fornecedor que escolhe. É reconhecido no setor? Vai ao encontro do SLA da organização? Acrescenta valor à empresa? Pode apoiar operações globais e prestar serviço de consultoria à segurança da sua rede? Compromete-se com a inovação por forma a que a sua organização esteja protegida contra as ameaças de amanhã?

- Total Cost of Ownership: Há um número de fatores que determina o Total Cost of Ownership ou Custo Total de Posse, em português. A flexibilidade do modelo de licença, a medida em que a plataforma de segurança na cloud se integra e aproveita os sistemas TI existentes, o nível e alcance do staff necessário para administrar o sistema, o MTTR do fornecedor e os SLAs de disponibilidade, são alguns exemplos.

É importante recordar que o pretendido é que a sua plataforma de segurança na cloud simplifique as operações, otimize os fluxos de trabalho e reduza os custos, ao mesmo tempo que melhora a sua postura de segurança. A última coisa que deseja é ser surpreendido por infraestruturas, staff e custos extra que só surgem depois do sistema estar instalado e a funcionar. Por esta e todas as razões já anunciadas, é aconselhado que se dedique ao estudo atento dos fornecedores antes de qualquer compromisso.

Conheça melhor a Solução CloudGuard